Ich muss ja gestehen, obwohl ich mich sporadisch mit Sicherheitsgedöns auseinandersetze, war mir bisher nicht bewusst, dass der Zugriff auf das Konfigurations-Interface meines VDSL-Routers “Speedport W 722V” SSL-verschlüsselt erfolgt. Bis heute der Browser eine Fehlermeldung auswarf. Mal schauen:

Was ist hier passiert? Das SSL-Zertifikat ist vor 3 Wochen nach 4 Jahren Gültigkeit abgelaufen. Naja. Kommt vor. Aber Moment? Nochmal genau hinschauen:

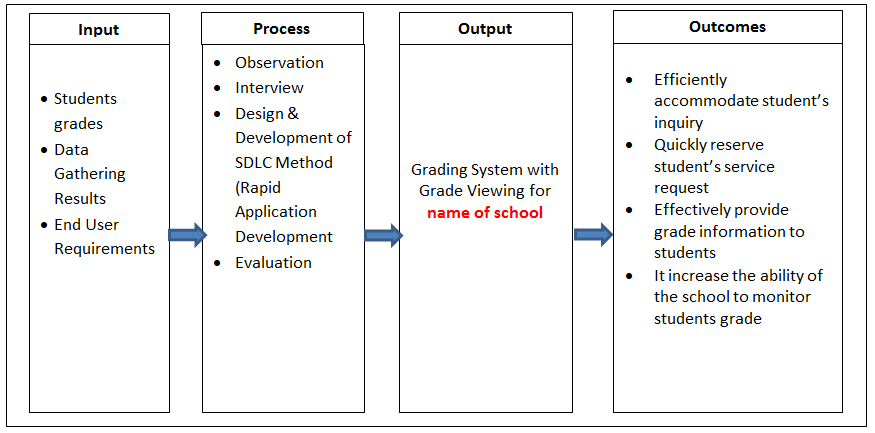

Issuer: O=VeriSign Trust Network, OU=VeriSign, Inc., OU=VeriSign International Server CA – Class 3, OU=www.verisign.com/CPS Incorp.by Ref. LIABILITY LTD.(c)97 VeriSign

Validity

Not Before: Jan 7 00:00:00 2009 GMT

Not After : Jan 6 23:59:59 2013 GMT

Subject: C=DE, ST=Hessen, L=Darmstadt, O=Deutsche Telekom AG, OU=P&I PSO/DCS, CN=speedport.ip

Die Deutsche Telekom besorgt sich also beim SSL-Weltmarktführer Symantec/Verisign ein SSL-Zertifikat, ausgestellt auf einen Fantasie-Hostnamen, mit fetten 4 Jahren Laufzeit, obwohl eigene SSL-Root-Zertifikate der Telekom in jedem Browser hinterlegt sind. Da wollten die hausinternen Kollegen wohl nicht mitspielen, so dass man irgendeinen windigen Deal mit Verisign abwickeln musste. Abenteuerlich Nummer 1.

Zum anderen hat der Telekom-Support im hauseigenen Forum bereits verlautbart, dass für solche alten Geräte kein Firmware-Update kommen wird. Ist ja auch nur ein VDSL-Router, sowas benutzt heute bestimmt niemand mehr. Abenteuerlich Nummer 2:

Verlinkt ist ein Artikel, in dem beschrieben ist, wie man den Zertifikatshinweis im Browser dauerhaft unterdrücken kann. Abenteuerlich Nummer 3.

Die Deutsche Telekom wirft also auf ein Web-Interface im privaten LAN, oder gar im verschlüsselten WLAN, eine aufgrund des fehlenden Angriffsszenario sowieso schon unnötige Transportverschlüsselung drauf, versucht es mit dieser Verisign-Nummer halbwegs richtig zu machen, hat aber keinen Plan für den Fall, dass das Gerät länger als 3-4 Jahre beim Kunden im Einsatz ist. (Das ist nebenbei bemerkt der Grund, warum ich meinen Kunden von länger als 1 Jahr laufenden SSL-Zertifikaten abrate: Schon allein, damit man nicht in die Versuchung kommt, keinen Prozess für den Zertifikatsablauf zu etablieren.)

Als Workaround werden die Telekom-Kunden schließlich mit einer Klickanleitung trainiert dafür, wie man den Browser zwingt, auf Webseiten mit kaputten SSL-Zertifikaten zuzugreifen. Diese Zivilisationstechnik kann man ja immer mal gebrauchen. Dafür herzlichen Dank.

Endnutzer zu einem verantwortungsvollen und aufmerksamen Umgang mit solchen Sicherheitsverfahren zu erziehen, geht aber anders, liebe Telekom.